Les réseaux de contrôle industriel d’aujourd’hui sont une ruche d’appareils interconnectés conçus pour travailler ensemble dans leur ensemble. Si le mécanisme échoue à tout moment, il peut déclencher un effet domino grave. Par exemple, des systèmes de communication sont nécessaires pour conseiller les centrales électriques sur la quantité d’électricité disponible dans le réseau et pour réguler sa production. Un hôpital dépend de ses propres réseaux pour envoyer des diagnostics aux clients et une usine automobile a des robots complexes qui sont également interconnectés. Bien que tout ne soit pas accessible sur Internet, il existe de nombreuses façons d’accéder à ces environnements et le risque augmente de façon exponentielle.

En général, chacune des 16 ressources d’infrastructure critique (CIKR) est fortement interconnectée et est généralement affectée par des vulnérabilités et des vecteurs d’attaque similaires. La sécurisation du CIKR est difficile en raison de nombreux facteurs. Ces environnements étaient initialement prévus pour être indépendants, de sorte qu’aucune défense en ligne n’était nécessaire ou mise en œuvre. Ils fabriquent également des biens et fonctionnent sans escale pendant des milliers d’heures, de sorte que les temps d’arrêt, à l’exception des réparations et des correctifs, auraient un impact important sur l’entreprise. Peu d’hôpitaux modernisent une machine à rayons X si elle fonctionne et fait son travail, pas plus qu’un convoyeur de grav ou une centrifugeuse d’uranium. C’est un problème parce que le vieux matériel et les applications sont enclins à créer des problèmes lorsqu’ils sont exposés à des attaques modernes.

Les CIKR ont été réticents à adopter de nouvelles technologies parce que leur conception a été en mesure d’obtenir de façon fiable un résultat qui est nécessaire pour notre société moderne au fil des ans en utilisant leurs propres protocoles, processus et systèmes de sécurité (aussi vieux qu’ils puissent être). La grande majorité des systèmes wo fonctionnent au quotidien sans erreur significative. Toutefois, le risque de soutenir les applications et les systèmes existants même depuis la fin des années 1980 est de plus en plus élevé.

Medigate estnotre solution préférée pour rendre les hôpitaux et les centres médicaux sûrs et exempts de cybermenaces. Il identifie la nature de l’attaque de sorte que l’utilisateur aura la capacité d’empêcher une action cutanée ou d’être ciblé. Le contexte clinique aidera à identifier le développement d’un comportement humain chaotique. Les profils d’appareils vous aideront à gérer les cycles de vie des périphériques et offriront ainsi une sécurité réseau supplémentaire. Medigate et Check Point ont mis au point une solution de sécurité avancée pour la mise en œuvre des réseaux Internet des objets (IoT) et IoMT. La solution combinée de Check Point avec Medigate établit une surveillance de sécurité rapide et efficace pour les hôpitaux. Les principales caractéristiques incluent :

Les experts en sécurité se demandent si le mécanisme de sécurité des hôpitaux en ligne n’a pas été développé différemment. Cela devrait être considéré comme un autre indice que beaucoup de réseaux existants n’ont jamais été faites avec la sécurité des données à l’esprit, mettant des ressources vitales et des vies en danger. Bien sûr, des couches de cyberdéfense peuvent être ajoutées aujourd’hui. La seule difficulté réelle est de concevoir et d’appliquer les couches appropriées de sécurité Internet. Une autre façon de le faire est d’apporter des programmes de sécurité dans les applications. Ce serait la décision la plus sûre à long terme. Bref, la transition prendra beaucoup de temps. La mise à jour de l’équipement de ces installations viendrait avec une ampleur égale de risques que l’installation de systèmes de sécurité.

La plate-forme passive de Medigate peut être installée très facilement par les hôpitaux et les intégrateurs de systèmes de sécurité et est intégrée au système de gestion R80 de Check Point et aux passerelles de sécurité. Une fois connectée, la plateforme de sécurité des dispositifs médicaux a partagé les informations d’identification de l’appareil et des informations d’application avec la smart console de Check Point. Cela permet une vue complète de l’écran pour un screencast des deux appareils. En raison de la visibilité granulaire dans les dispositifs chirurgicaux, l’efficacité du médicament est assurée. Medigate tire parti de l’inspection approfondie des paquets pour surveiller les périphériques par des identificateurs spécifiques, y compris la configuration, l’utilisation, les performances et l’emplacement. Cela permet aux deux systèmes d’être affichés simultanément sur la console Check Point Smart, supprimant la nécessité de faire des allers-retours entre les tableaux de bord.

La possibilité d’étiqueter les dispositifs médicaux par type de connectivité, nom de modèle et fournisseur permet une gestion plus granulaire des stratégies. Medigate vérifie ce qui change dans le réseau toutes les heures pour s’assurer que les balises restent à jour.

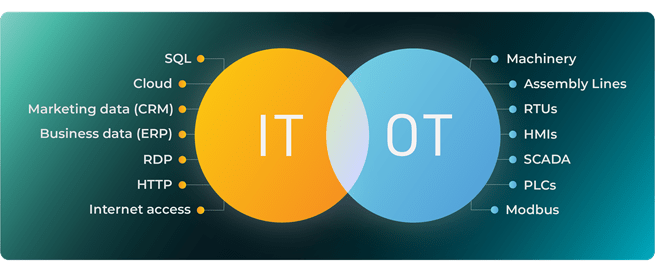

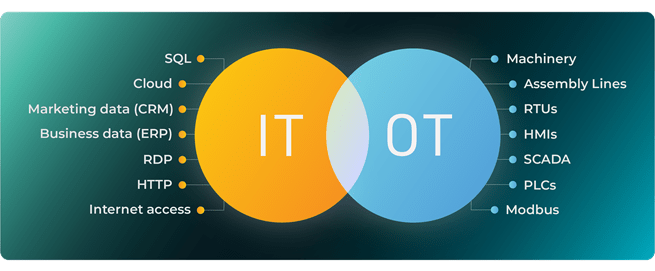

Le cœur d’une entreprise est un réseau informatisé de contrôleurs qui transmettent et reçoivent des commandes. Les contrôleurs logiques programmables (CPL) et les unités terminales distantes (VTC) sont des équipements industriels qui agissent comme le fondement des processus industriels. L’infrastructure d’exploitation dispose désormais d’une surface d’attaque à grande échelle et de vecteurs d’attaque multiples. Si nous ne sommes pas en mesure de surveiller l’accès à l’information, il existe un fort risque d’être ciblés.

Tenable.ot (bien connu sous le nom d’Indegy ICS)est conçu pour protéger les réseaux d’entreprise contre les cybermenaces, les initiés malveillants et les erreurs humaines. Notre solution offre également l’identification et l’évitement des vulnérabilités, le suivi des actifs, les rapports et la gestion de la configuration d’un réseau Wi-Fi. La protection et la protection du système de contrôle industriel (SIC) sont considérablement améliorées. L’approche fournit une compréhension claire de la situation dans tous les endroits ministériels.

Lorsque vous prendrez des décisions d’investissement dans les systèmes d’OT, le coût est toujours préoccupant. Pour financer l’initiative, nous devons transférer les coûts aux utilisateurs des services. Ces innovations ne sont pas abordables puisque les utilisateurs des biens produits par cette technologie ont des coûts d’immobilisations fixes inclus dans le coût des biens vendus. L’augmentation des investissements dans la technologie ainsi que sa courte durée de vie seraient coûteuses. Bon nombre des coûts du recyclage ne seraient pas répercutés sur les consommateurs en raison de la législation fédérale. Le secteur n’est pas réussi à parvenir à un consensus sur les conséquences de la protection de ses processus d’OT et sur la façon de financer ces améliorations au fil des décennies.

Tout récemment, aucune preuve n’avait besoin d’élaborer des stratégies spéciales pour se défendre contre les cyberattaques. À la hausse sont des scénarios de cyberguerre et, par conséquent, les utilisateurs et les entreprises devraient être en sécurité ainsi. Il est urgent de mettre en place des mécanismes d’authentification pour protéger l’UTM/OTM afin que les administrateurs système puissent protéger et protéger leurs systèmes de bout en bout.

QRadar est une solution d’information de sécurité qui offre une surveillance en temps réel des réseaux informatiques. Nous offrons une grande variété de solutions QRadar, y compris les pièces SIEM de base et le matériel supplémentaire associé.

La fonctionnalité clé de la plate-forme QRadar SI permet l’acquisition d’informations de sécurité en temps réel. La solution recueillera des données à partir de journaux joints pour analyser les anomalies et produire des avertissements inquiétants jusqu’à ce qu’une menace pour la sécurité soit identifiée. Cet appareil unique reconnaît, évalue et suit les menaces à la sécurité, à l’application de la loi et aux politiques dans les réseaux. Il permet aux administrateurs réseau et à d’autres personnes de décider des initiatives proactives de sécurité réseau.

Ce module scanne votre réseau informatique à la recherche de bogues, ainsi que les données obtenues auprès d’autres pirates (tels que Nessus et Rapid7). Utilisation de notre système pour résoudre les problèmes de sécurité réseau. En outre, cela répertorie l’index des vulnérabilités qui peuvent être utilisées dans les règles de connexion et les rapports par IBM QRadar Vulnerability Manager. Ce module vous aiderait à inspecter vos appareils informatiques en quelques heures, voire quelques minutes.

Les professionnels de la santé sont conscients de la nécessité de préserver les dossiers des patients. La sécurité des soins de santé est attaquée par des menaces externes et internes, ce qui rend impératif la protection des renseignements personnels sur la santé (ISP) des personnes. Il y a eu une augmentation substantielle du coût des soins de santé, et les entreprises sont ciblées pour leurs informations et leurs résultats. L’organisation fait souvent face à de fortes pressions réglementaires qui punissent la mauvaise manipulation négligente ou espiègle des données.

Nous devons garder à l’esprit d’assurer une protection suffisante dans notre climat d’entreprise. Cette forme de réseautage peut nous aider à en apprendre davantage sur ce qui se passe dans notre machine ainsi que sur Internet. L’une des techniques de suivi et d’analyse les plus courantes est l’information de sécurité et la gestion d’événements, qui recueillent des informations telles que les événements des périphériques informatiques et les archivent et les traiter. Une attention particulière devrait être accordée à l’installation de SIEM dans les réseaux OT et les particularités de ces réseaux doivent être pris en compte. Nous pouvons vous aider à déployer et à intégrer IPS, SIEM et IDS. Contactez-nous!

"Nous n'avons pas touché à notre infrastructure AWS depuis 3 mois de peur de casser…

La nouvelle directive européenne sur le droit à la réparation met fin à l'un des…

Ceph est une solution puissante et flexible pour le stockage distribué, mais comme tout outil…

🆕 IBM Power11 est là L'attente est terminée : aujourd'hui a lieu le lancement officiel…

L'intelligence artificielle ne se contente plus de répondre, elle prend aussi des décisions. Avec des…

Peux-tu imaginer ce que ce serait d'avoir une infrastructure puissante sans payer de licences propriétaires…